Seguridad móvil (seguridad inalámbrica)

¿Qué es la seguridad móvil (seguridad inalámbrica)?

La seguridad móvil, también conocida como seguridad inalámbrica, se refiere a las medidas tomadas para proteger los teléfonos inteligentes, tabletas, computadoras portátiles, relojes inteligentes y otros dispositivos informáticos portátiles y las redes a las que se conectan, de amenazas y vulnerabilidades asociadas con la informática inalámbrica.

El objetivo de la seguridad móvil es garantizar la confidencialidad, integridad y disponibilidad de los datos almacenados o transmitidos por dispositivos móviles. La seguridad móvil suele ser parte de la estrategia de seguridad integral de una organización.

¿Por qué es importante la seguridad móvil?

Proteger los dispositivos móviles se ha vuelto cada vez más importante a medida que la cantidad de dispositivos y las formas en que se utilizan se han ampliado dramáticamente. En la empresa, esto es particularmente problemático cuando los dispositivos propiedad de los empleados se conectan a la red corporativa.

La seguridad móvil es importante por las siguientes razones:

- Protege datos sensibles. Los dispositivos móviles contienen una gran cantidad de datos personales e información sensible, como listas de contactos, correos electrónicos, contraseñas y datos financieros. Es imperativo que la seguridad móvil proteja estos datos del acceso ilegal y posible uso indebido.

- Previene las filtraciones de datos. Los ciberdelincuentes apuntan cada vez más a los dispositivos móviles como posibles puntos de entrada para el acceso ilegal a redes corporativas y datos confidenciales. La configuración de medidas integrales de seguridad móvil ayuda a prevenir las filtraciones de datos y el posible daño financiero y de reputación que pueden causar.

- Mitiga los ataques específicos de dispositivos móviles. Los dispositivos móviles son vulnerables a amenazas de seguridad específicas, como malware, esquemas de phishing, ataques de vishing, ataques de intercambio de SIM y vulnerabilidades de red. La seguridad móvil ayuda a proteger la integridad y la confidencialidad de los datos al reconocer y minimizar las amenazas específicas de los dispositivos móviles.

- Protege los activos comerciales. Los dispositivos móviles se utilizan con frecuencia en el lugar de trabajo para acceder a aplicaciones empresariales, datos sensibles e información confidencial. Proteger los dispositivos móviles protege estos valiosos activos de la empresa contra accesos ilegales o compromisos.

- Garantiza el cumplimiento normativo. Muchas empresas deben asegurarse de seguir regulaciones y cumplimiento específicos con respecto a la seguridad de los datos confidenciales. Las empresas que utilizan seguridad móvil pueden seguir estos requisitos y evitar sanciones financieras y legales.

- Proporciona privacidad y confianza al usuario. Al utilizar aplicaciones y servicios móviles, los usuarios anticipan que su información personal estará segura. Al dar prioridad a la seguridad móvil, las empresas pueden ganarse la confianza de sus clientes y demostrar que están comprometidas con la protección de su privacidad.

Amenazas a la seguridad móvil

Los datos corporativos en los dispositivos aumentan el atractivo para los ciberdelincuentes, que pueden atacar tanto el dispositivo como los sistemas de fondo al que acceden con malware móvil o software espía no detectado. Los departamentos de TI trabajan para garantizar que los empleados sepan cuáles son las políticas de uso aceptable y que los administradores hagan cumplir esas pautas.

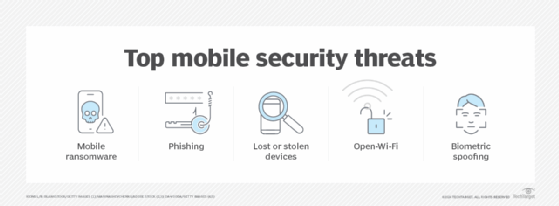

Los ataques comunes a la seguridad móvil y a las redes inalámbricas incluyen los siguientes:

- Brechas de seguridad. Sin medidas de seguridad para dispositivos móviles, las organizaciones pueden ser vulnerables a software malicioso, fuga de datos y otras ciberamenazas móviles. Las violaciones de seguridad pueden causar interrupciones generalizadas en el negocio, lo que incluye complicar las operaciones de TI y afectar la productividad del usuario si los sistemas deben apagarse.

- Ataques de phishing y smishing. Los ataques de phishing engañan a los usuarios para que revelen su información personal, como contraseñas o datos de tarjetas de crédito, haciéndose pasar por entidades confiables. Los ataques de phishing suelen ocurrir a través de correos electrónicos, mensajes de texto o sitios web falsos diseñados para parecer legítimos. Los intentos de phishing que se llevan a cabo a través de SMS o mensajes de texto también se conocen como ataques de smishing.

- Abra Wi-Fi. Los puntos de acceso Wi-Fi abiertos, como los que se encuentran en cafeterías y habitaciones de hotel, pueden representar riesgos para los dispositivos móviles. Cuando se utilizan conexiones públicas abiertas, un dispositivo puede ser susceptible a ataques de intermediario (MiTM) en los que los hackers interceptan conexiones entre un navegador y un dispositivo móvil para obtener acceso a información personal, difundir malware y tomar el control. Para lograrlo, los ciberdelincuentes también pueden crear puntos de acceso Wi-Fi que parezcan legales y gratuitos.

- Ransomware móvil. El aumento del uso de dispositivos móviles con fines comerciales ha aumentado la frecuencia y gravedad del ransomware móvil, un tipo de malware único y peligroso. Cifra archivos en dispositivos móviles y solicita un rescate por la clave de descifrado, que es necesaria para desbloquear los datos cifrados.

- Suplantación de identidad biométrica. La suplantación de identidad biométrica en la seguridad móvil es la alteración o replicación intencional de características biométricas para engañar a los dispositivos móviles que dependen de la autenticación biométrica para su seguridad. Al utilizar datos biométricos fraudulentos o manipulados, los atacantes pueden hacerse pasar por otra persona y engañar a los mecanismos de autenticación para que les otorguen acceso a sistemas seguros. Por ejemplo, los atacantes podrían utilizar huellas dactilares falsificadas para hacerse pasar por las funciones de huellas dactilares de un usuario real y obtener acceso a través de Touch ID en un iPhone o iPad de Apple. Pueden lograr esto replicando las huellas dactilares de la víctima en elementos que han tocado, como el pomo de una puerta, y creando huellas dactilares falsas con materiales como gelatina o silicona.

- Criptojacking. El criptojacking es un tipo de amenaza móvil en la que personas no autorizadas utilizan el dispositivo móvil de otra persona para extraer Bitcoin y otras criptomonedas sin su conocimiento o consentimiento. En 2019, se descubrieron en Microsoft Store varias aplicaciones infectadas con JavaScript de criptojacking. Estas aplicaciones, incluidas Fast-search Lite y Battery Optimizer, explotaron los dispositivos de los usuarios para extraer criptomonedas.

- Ataques MitM. Los ataques MitM ocurren cuando un atacante intercepta el tráfico de la red para escuchar o cambiar los datos enviados. Los dispositivos móviles son especialmente vulnerables a los ataques MitM. Esto se debe a que los mensajes SMS pueden interceptarse fácilmente si las aplicaciones móviles utilizan el Protocolo de transferencia de hipertexto no cifrado en lugar del Protocolo de transferencia de hipertexto seguro para transportar información potencialmente confidencial.

- Datos comprometidos. La falta de seguridad móvil puede poner en peligro los datos de los empleados, empresas o clientes. Si un empleado deja una tableta o un teléfono inteligente en un taxi o en un restaurante, por ejemplo, se pueden poner en riesgo datos confidenciales, como información del cliente o propiedad intelectual corporativa.

- Permisos de aplicaciones innecesarios. La seguridad de las aplicaciones también es un problema de seguridad móvil. Un problema son las aplicaciones móviles que solicitan demasiados privilegios, lo que les permite acceder a diversas fuentes de datos en el dispositivo. Los contactos corporativos filtrados, los elementos del calendario e incluso la ubicación de ciertos ejecutivos podrían poner a una empresa en desventaja competitiva.

- Infecciones y malware. Otra preocupación es el software malicioso o las aplicaciones infectadas con troyanos que están diseñadas para parecer funcionar normalmente, pero que secretamente cargan datos confidenciales a un servidor remoto. Los ataques de malware son un problema común de seguridad móvil. Los expertos dicen que los dispositivos Android enfrentan la mayor amenaza, pero otras plataformas pueden atraer a ciberdelincuentes con motivación financiera si adoptan comunicaciones de campo cercano y otras tecnologías de pago móvil.

¿Cómo funciona la seguridad móvil?

Al igual que en el caso de proteger las PC de escritorio o los servidores de red, una organización no hace nada para garantizar la seguridad de los dispositivos móviles. La mayoría de las organizaciones adoptan un enfoque de seguridad en capas y, al mismo tiempo, adoptan las mejores prácticas de seguridad de endpoints de larga data.

Algunas mejorías a las prácticas se refieren a la forma en que está configurado el dispositivo, pero otras tienen más que ver con la forma en que se utiliza el dispositivo.

La siguiente es una descripción general de cómo funciona la seguridad móvil:

- Seguridad del dispositivo. Desde el punto de vista de la configuración de dispositivos, muchas organizaciones implementan políticas que requieren que los dispositivos se bloqueen con una contraseña o utilicen autenticación biométrica. Las organizaciones también utilizan software de seguridad de dispositivos móviles para implementar y administrar dispositivos, auditar los niveles del sistema operativo utilizados y borrar un dispositivo de forma remota. Por ejemplo, una organización podría querer borrar de forma remota un teléfono que un empleado dejó accidentalmente en público.

- Protección de aplicaciones. Las aplicaciones móviles son susceptibles a ataques de seguridad móviles. La seguridad móvil tiene como objetivo salvaguardar las aplicaciones mediante el uso de métodos como análisis de código, prácticas de codificación segura y procesos de verificación de aplicaciones para detectar y evitar que se carguen en los dispositivos aplicaciones dañinas o susceptibles.

- Seguridad de la red. Los dispositivos móviles se conectan con frecuencia a una variedad de redes, incluidas redes móviles y Wi-Fi no seguras. La seguridad móvil implica proteger los dispositivos de los riesgos basados en la red, incluidos los ataques MitM, mediante el uso de protocolos de red seguros, redes privadas virtuales (VPN) y software de monitoreo de red.

- Protección del sistema operativo (SO). Proteger el sistema operativo subyacente de un dispositivo también forma parte de la seguridad móvil. Esto incluye mantener el sistema operativo actualizado con los últimos parches y actualizaciones de seguridad, así como utilizar funciones de seguridad del sistema operativo como sandboxing y controles de permisos para evitar el acceso no autorizado a datos críticos.

- Gestión de dispositivos móviles. Las organizaciones utilizan servicios MDM para controlar y proteger los dispositivos móviles del personal. Con MDM, las empresas pueden administrar y vigilar los dispositivos de forma remota, hacer cumplir las políticas de seguridad y garantizar que todos sigan los requisitos de seguridad.

- Prácticas del usuario final. Las mejores prácticas de seguridad móvil para el usuario final podrían incluir evitar redes Wi-Fi públicas o conectarse a recursos corporativos a través de una VPN. El personal de TI también puede educar a los usuarios sobre amenazas móviles, como software malicioso y aplicaciones aparentemente legítimas diseñadas para robar datos.

¿Cuáles son los desafíos de la seguridad móvil?

Debido a la naturaleza cambiante de la tecnología y al uso generalizado de la tecnología móvil, los dispositivos y las comunicaciones móviles enfrentan los siguientes desafíos de seguridad:

- Ecosistema diverso. Uno de los mayores desafíos para la seguridad de los dispositivos móviles es la gran variedad de dispositivos que los empleados potencialmente utilizan. Existen innumerables marcas y modelos de teléfonos inteligentes, tabletas y otros dispositivos móviles. El software MDM generalmente es compatible con los dispositivos más populares y los sistemas operativos móviles más recientes, pero no todas las configuraciones de políticas de seguridad funcionan en todos los dispositivos.

- Amenazas en evolución. Otro desafío para la seguridad de los dispositivos móviles es el panorama de amenazas en constante evolución. Hubo un tiempo en que las organizaciones tenían relativamente pocas amenazas móviles de las que preocuparse. Sin embargo, a medida que los dispositivos se fueron adoptando más ampliamente, los ciberdelincuentes comenzaron a apuntar cada vez más a las plataformas móviles. Los hackers siempre están ideando nuevas técnicas para explotar las vulnerabilidades en dispositivos y aplicaciones móviles. A menudo utilizan malware, phishing o ataques de ingeniería social para obtener acceso no autorizado a información confidencial.

- Traiga su propio dispositivo (BYOD). Muchas organizaciones practican BYOD y permiten que los empleados utilicen sus dispositivos personales para trabajar, lo que crea un desafío para TI a la hora de proteger una combinación de dispositivos con diferentes posturas de seguridad. Administrar y proteger estos diversos dispositivos puede ser complejo.

- Fuga de datos. La fuga de datos y la divulgación de información confidencial desde dispositivos móviles pueden ocurrir desde una variedad de fuentes, incluidos dispositivos extraviados o robados, redes inalámbricas no seguras y acceso ilegal al almacenamiento en la nube.

- Factor humano. Los usuarios suelen ser el eslabón más débil de la seguridad móvil. La falta de conciencia, las malas prácticas de contraseñas y la vulnerabilidad a ataques de phishing contribuyen a las fallas de seguridad.

- Integración de internet de las cosas (IoT). La integración de dispositivos móviles con IoT puede crear nuevos desafíos de seguridad porque la interconexión de dispositivos aumenta la superficie de ataque, lo que requiere medidas de seguridad complejas.

- Vulnerabilidades de la tienda de aplicaciones. Las aplicaciones maliciosas a veces pueden superar las medidas de seguridad y llegar a mercados de aplicaciones autorizados mediante técnicas como el control de versiones y disfrazarse de versiones beta inofensivas. Esto puede hacer que los usuarios descarguen e instalen aplicaciones dañinas sin darse cuenta, exponiendo sus dispositivos móviles a posibles amenazas de seguridad.

¿Cuáles son los tipos de seguridad de dispositivos móviles?

La seguridad de los dispositivos móviles a menudo se centra en el uso de MDM. Las capacidades de MDM suelen estar disponibles en la gestión de la movilidad empresarial y en las herramientas de gestión unificada de terminales, que evolucionaron a partir de las primeras opciones de gestión de solo dispositivos.

Sin embargo, las organizaciones suelen utilizar otras herramientas de seguridad para mejorar la seguridad de sus dispositivos móviles, entre las que se incluyen las siguientes:

- VPN. Las VPN proporcionan una conexión segura entre un dispositivo móvil y una red privada, permitiendo a los usuarios enviar y recibir datos como si el dispositivo estuviera físicamente vinculado a la red privada. Las VPN utilizan tecnología de cifrado para salvaguardar los datos transportados a través de redes públicas o compartidas, mejorando así la seguridad del acceso remoto a los recursos de la empresa.

- Cifrado de datos móviles. El cifrado es un componente crítico de la seguridad de los dispositivos móviles, ya que implica codificar datos para hacerlos ilegibles para usuarios no autorizados. Los datos se pueden cifrar tanto en reposo como en tránsito. El cifrado de datos móviles ayuda a proteger los datos críticos incluso si el dispositivo se pierde o es robado.

- Seguridad de aplicaciones móviles. Las aplicaciones móviles pueden presentar riesgos de seguridad si no se desarrollan o descargan de fuentes verificadas, lo que resulta en dispositivos comprometidos y robo de datos. Las organizaciones pueden reducir los riesgos de seguridad de las aplicaciones móviles adoptando prácticas de investigación de aplicaciones, análisis de códigos y codificación segura.

- Puerta de enlace web segura. Una puerta de enlace web segura mejora la seguridad móvil, ya que protege contra amenazas a la seguridad en línea al hacer cumplir políticas de seguridad y defenderse contra phishing y malware en tiempo real. Esto permite una navegación web móvil segura y evita que los usuarios accedan a sitios web fraudulentos o descarguen contenido dañino.

- Defensa contra amenazas móviles (MTD). Los sistemas MTD protegen los dispositivos móviles contra diversas amenazas, incluido malware, intentos de phishing y ataques basados en la red. Estos sistemas detectan y mitigan los riesgos móviles mediante análisis de comportamiento, aprendizaje automático e inteligencia sobre amenazas en tiempo real.

Proveedores y productos de seguridad para dispositivos móviles

Numerosos proveedores ofrecen herramientas de seguridad y administración de dispositivos móviles. Ejemplos de las herramientas disponibles incluyen los siguientes:

- Check Point Software Harmony Mobile.

- Google Endpoint Management.

- Hexnode Unified Endpoint Management.

- IBM Security MaaS360.

- Microsoft Enterprise Mobility + Security.

- Symantec Endpoint Protection Mobile.

- Trend Micro Mobile Security for Enterprises.

- Verizon Lookout Mobile Endpoint Security.

- VMware Workspace One Unified Endpoint Management.

- Zimperium Mobile Threat Defense.