Sergey Nivens - stock.adobe.com

Mit Nessus und Kali Linux nach Schwachstellen suchen

Der Schwachstellen-Scanner Nessus kann Netzwerke nach Lücken durchsuchen. Das Tool lässt sich auch in Kali Linux installieren. Der Beitrag zeigt die Möglichkeiten der Software.

Nessus gehört zu den bekanntesten Schwachstellen-Scannern für Netzwerke. Die Software ist für Windows, macOS und diverse Linux-Distributionen verfügbar. Sie wird in drei Lizenzstufen angeboten: Essentials, Expert und Professional. Wir nutzen in diesem Beitrag Nessus Essential, das bis zu 16 IP-Adressen scannen kann. Zum Schwachstellentest von einzelnen oder mehreren Servern ist das vollkommen ausreichend.

In diesem Artikel nutzen wir Nessus mit der Linux-Sicherheitsdistribution Kali. Dazu öffnen Sie in Kali Linux im Browser die Startseite von Nessus Essentials bei Tenable. Nach der Registrierung wählen Sie dann auf der Download-Seite bei Platform die Option Linux - Debian - amd64 aus.

Über Checksum wird noch die SHA256-Prüfsumme in die Zwischenablage kopiert. Zum Zwischenspeichern kann der Mousepad-Editor in Kali genutzt werden, der über die Symbolleiste oben links in Kali startet. Die Daten sind für die Installation auf Kali notwendig.

Nessus auf Kali installieren: Checksumme prüfen

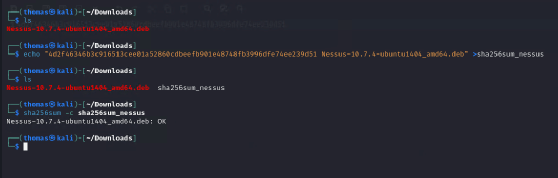

Zur Installation von Nessus öffnen Sie ein Terminal in Kali und wechseln in das Download-Verzeichnis der Installationsdateien von Nessus. Für die Installation kommt zunächst der folgende Befehl zum Einsatz:

echo "<SHA-Checksum> <Nessus-Installations-Datei>" >sha256sum_nessus

Im Anschluss befindet sich im Verzeichnis die neue Datei sha256sum. Danach kann die Checksumme mit der Installationsdatei überprüft werden:

sha256sum -c sha256sum_nessus

Im Terminal wird danach der Status OK für die Installationsdatei angezeigt.

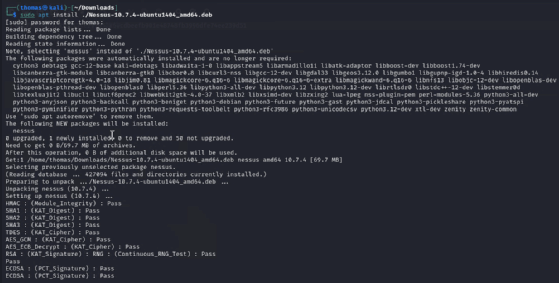

Nessus installieren

Ist die Prüfsumme in Ordnung erfolgt als Nächstes die Installation mit:

sudo apt install ./<Installationsdatei>

Der Vorgang sollte nicht lange dauern. Um zu überprüfen, ob alles richtig installiert ist, können Sie den Befehl auch ein zweites Mal ausführen.

Lizenz für Nessus integrieren

Um Nessus zu nutzen, ist ein Activation Code notwendig, der Ihnen nach Registrierung auf der Essentials-Seite zugeschickt wurde. Für den Ausbildungsbereich gibt es auch eine Education-Lizenz, die Sie hier beantragen können.

Unabhängig von der Lizenzvariante muss der Activation Code in Kali hinterlegt werden. Dazu wird zunächst der Nessus-Dienst in Kali gestartet:

sudo systemctl start nessusd.service

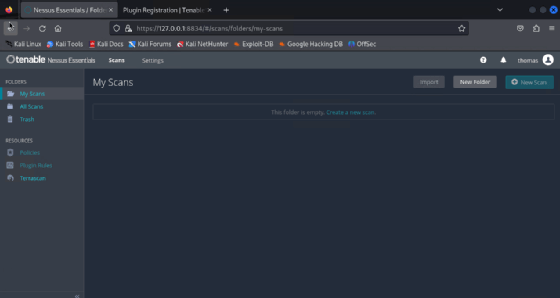

Danach erfolgt die Verwaltung von Nessus im Webbrowser. Die Weboberfläche öffnet sich mit dem Link https://127.0.0.1:8834. Nach der Bestätigung der Lizenzwarnung öffnet sich die Oberfläche. Hier erfolgt zunächst die Aktivierung von Register Offline. Nach einem Klick auf Continue wählen Sie die Edition aus, die auf dem System registriert werden soll. Kopieren Sie dens Challenge-Code in die Zwischenablage und Klicken Sie auf Offline Registration notwendig. Hier wird zunächst der Challenge Code der Setup-Seite in das obere Feld und der Activation-Code, den Tenable per Mail zugeschickt hat, in das untere Feld kopiert. Mit Submit bestätigen Sie die Lizenzierung.

Der jetzt angezeigte Lizenz-Code muss in die Weboberfläche eingetragen werden. Danach erfolgt das Festlegen eines Benutzernamens und eines Kennwortes für den Einsatz von Nessus. Im Anschluss initialisiert sich das System und die Weboberfläche steht zur Verfügung.

Nessus für Scans vorbereiten

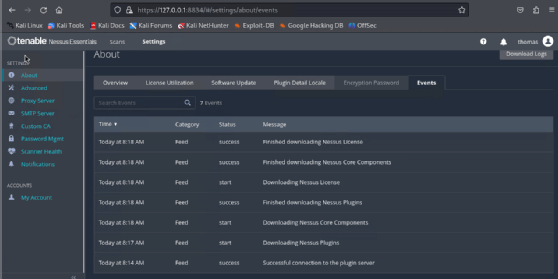

Um einen ersten Scan zu starten, starten Sie über Settings/Software Update/Update all components/ die Konfiguration der Aktualisierung der Umgebung. Danach erfolgt mit Manual Software Update eine erste Aktualisierung des Systems. Auch hier können Sie die komplette Installation aktualisieren oder nur die Nessus-Plug-ins. Bei Events ist zu sehen, ob sich Nessus erfolgreich aktualisiert hat.

Scans starten

Das Aktualisieren der Plug-ins dauert einige Zeit. Ist das abgeschlossen, stehen über den Menüpunkt Scans bei New Scan zahlreiche Vorlagen zur Verfügung, um Schwachstellen im Netzwerk zu suchen. Solange hier noch keine Schwachstellen zu sehen sind, lassen sich auch keine Scans starten.

Bei Vulnerabilities ist der Basic Network Scan ein guter Einstieg. Es stehen hier aber auch weitere Vorlagen zur Verfügung. Die Konfiguration entspricht im Grunde genommen dem Basic Network Scan. Der Active Directory Starter Scan durchsucht Domänen-Controller nach bekannten Schwachstellen, der Malware Scan fandet über das Netzwerk auf Windows- und Linux-Rechnern nach Malware. Mit Advanced Scan sowie Advanced Dynamic Scan erfolgt eine erweiterte Suche nach Schwachstellen, die über die Möglichkeiten des Basis Network Scan hinausgehen. Um komplette Netzwerke zu scannen, lassen sich mit Host Discovery alle aktiven Hosts im Netzwerk finden und anschließend mit einem der Scans überprüfen.

Nach der Auswahl einer der Vorlagen, in diesem Fall von Basic Network Scan erfolgt zunächst die Angabe eines Namens für den Scanvorgang. Hier kann auch eine Beschreibung erfolgen. Bei Targets geben Sie die IP-Adressen an, die Nessus scannen soll. In diesem Zusammenhang kann es auch sinnvoll sein gefährdete Netzwerkgeräte mit Nmap zu identifizieren. Die Vorgehensweise dazu haben wir im Beitrag Pentest mit Nmap: So hacken Sie Ihr eigenes Netzwerk beschrieben. Sind hier Geräte vorhanden, die vermutlich angreifbar sind, geben Sie deren IP-Adressen in Nessus bei Targets ein. Auf der linken Seite der Scan-Konfiguration ist es noch möglich bei Schedule den Scan-Vorgang zeitlich zu planen. Standardmäßig starten Scanvorgänge sofort. Über Notifications lassen sich E-Mail-Benachrichtigungen festlegen.

Über den Menüpunkt Discovery" entscheiden Sie den Scan-Typ. Hier ist es sinnvoll die Option Port scan (all ports) zu verwenden. Bei Assessment kann bei Scan-Type noch die Option Default, oder bei der Suche nach Schwachstellen bei Webdiensten Scan for all web vulnerabilities ausgewählt werden. Unter "Report" wählen Sie in den Optionen wie das Ergebnis aufbereitet werden soll. Hier reichen die Standardeinstellungen in den meisten Fällen aber aus.

Mit Save speichern Sie den Scan-Vorgang. Auf der rechten Seite des Scans kann dieser gestartet werden. Der Start ist in der Zeile zu sehen und mit dem Pause-Zeichen lässt sich dieser auch anhalten. Der Abbruch eines Scans ist ebenfalls möglich. Nach einem Klick auf einen laufenden oder beendeten Scan-Vorgang zeigt Nessus die Anzahl an Schwachstellen an. Über Vulnerabilities sind ausführlichere Informationen der gefundenen Schwachstellen des Gerätes zu sehen.

Durch einen Klick auf eine spezifische Schwachstelle zeigt Nessus wiederum detaillierte Informationen zu der Schwachstelle an und auch wie diese geschlossen werden kann. Über Host Detail listet Nessus wiederum Informationen zum gescannten Gerät auf, zum Beispiel das Betriebssystem und dessen Version.