the_lightwriter - stock.adobe.co

Mit Microsoft Purview den Schutz vor Datenverlust verbessern

Mit Microsoft Purview können Unternehmen den Schutz vor Datenverlust in Microsoft 365 und Azure umfassend umsetzen. Der Beitrag zeigt die Erstellung von Richtlinien dazu.

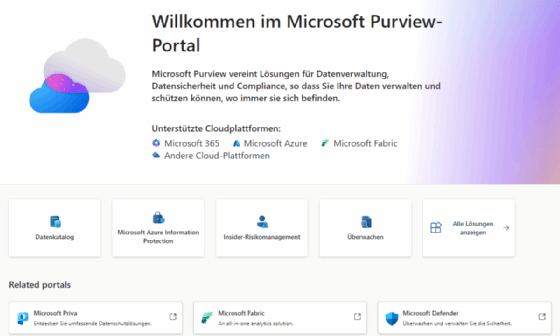

Microsoft Purview ist eine Lösung für Governance, Risikomanagement und Compliance. Sie unterstützt Organisationen bei der Verwaltung und Sicherung von Daten über verschiedene Plattformen hinweg. Das Tool integriert sich nahtlos in bestehende Microsoft-Dienste wie Microsoft 365, Azure und unterstützt externe Plattformen.

Microsoft Purview kann ebenso lokale Daten von SharePoint-Servern oder Dateifreigaben schützen und wie auch die Daten auf den PCs der Anwender. Die Hauptfunktionen umfassen Datenklassifizierung, Verlustprävention (Data Loss Prevention, DLP), Zugriffssteuerung und die Überwachung von Datenaktivitäten.

Für den Einsatz von Microsoft Purview ist mindestens ein Abonnement mit Microsoft 365 Business Premium notwendig, besser Microsoft 365 E3/E5, da hier alle Funktionen enthalten sind.

Durch die Klassifizierung können sensible Informationen automatisch identifiziert und entsprechend den Compliance-Anforderungen verwaltet werden. Die Verlustprävention schützt vor unbeabsichtigtem oder böswilligem Datenverlust, indem sie Richtlinien durchsetzt, die den Zugriff und die Weitergabe von sensiblen Daten regulieren. Zusätzlich bietet Purview detaillierte Analysen und Berichterstattungsfunktionen, die Einblicke in Datenzugriffe und -aktivitäten geben, was für die Einhaltung von Regularien und internen Richtlinien unerlässlich ist – etwa auch im Hinblick auf die Datenschutz-Grundverordnung.

DLP-Richtlinien schützen vor Phishing und Datenabfluss

Die Verwaltung von DLP-Richtlinien erfolgt im Microsoft Purview-Portal, das über die Adresse https://purview.microsoft.com erreichbar ist. Hier können Admins Richtlinien erstellen, mit denen es sich verhindern lässt, dass Daten in falsche Hände gelangen. Unternehmen können mit DLP-Richtlinien verhindern, dass interne Anwender versehentlich oder absichtlich heikle Informationen an unberechtigte Benutzer weitergeben. DLP schützt auch vor Phishing. Wenn ein Benutzerkonto kompromittiert wird, kann ein Angreifer durch den DLP-Schutz dennoch keine Daten stehlen, da das System dies verhindert.

Die Richtlinien dazu lassen sich im Purview-Portal verwalten. Trifft eine DLP-Richtlinie auf eine Datei zu, schützt das System die Daten, indem der Zugriff des Anwenders blockiert wird, oder er die Datei nicht versenden darf. Neben dem Schutz der Cloud-Daten, lassen sich mit DLP-Richtlinien auch Kopiervorgänge auf USB-Sticks verhindern, oder untersagen, dass Benutzer große Mengen an Daten herunterladen können.

DLP-Richtlinien erstellen

Im Purview-Portal findet sich der Bereich Data Loss Prevention auf der linken Seite. Dieser ist nur verfügbar, wenn der Benutzer mindestens die Rolle Compliance Manager hat und eine Lizenz für Purview vorhanden ist (Microsoft 365 Business Premium, E3, E5). Neue Richtlinien lassen sich an dieser Stelle über Policies/Create Policy erstellen. Vorhandene Policies sind bereits an dieser Stelle vorhanden.

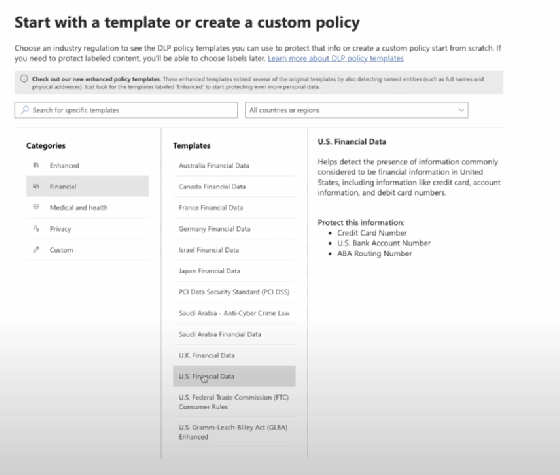

Durch das Erstellen der Richtlinie führt ein Assistent. Hier kann zunächst ausgewählt werden, ob die Richtlinie auf Basis einer Vorlage erstellt werden soll, oder ob eigene Vorgaben gemacht werden sollen. Bei Verwendung der Vorlagen lassen sich zum Beispiel mit Financial alle Finanzdaten schützen. Nach der Auswahl der Kategorie stehen die einzelnen Vorlagen zur Verfügung.

Im Anschluss wird noch der Name für die Richtlinie festgelegt und es kann ausgewählt werden, ob die Richtlinie für eine bestimmte Administrative Unit gelten soll, oder alle Benutzer im Abonnement. Administrative Einheiten (Administrative Units, AUs) ermöglichen eine dezentralisierte Verwaltung von Ressourcen in Azure und Microsoft 365 durch die Zuweisung von administrativen Rollen auf einer granularen Ebene. Diese Einheiten sind nützlich in Organisationen mit komplexen Strukturen wie mehreren Abteilungen oder geographisch verteilten Büros. Ein Administrator kann beispielsweise spezifische Kontrollrechte innerhalb einer AU erhalten, um nur Benutzerkonten, Gruppen oder andere Ressourcen innerhalb dieser Einheit zu verwalten. Dies reduziert die Risiken, die mit übermäßigen Berechtigungen verbunden sind, und erleichtert die Einhaltung von Datenschutz- und Sicherheitsrichtlinien.

Granulare DLP-Einstellungen definieren

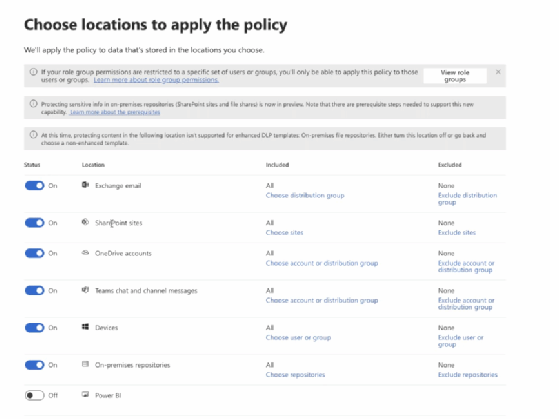

Die Implementierung von AUs erlaubt es Organisationen, die administrative Last effektiv zu verteilen und gleichzeitig die Kontrolle und Übersicht über die Verwaltungsaufgaben zu behalten. Zur praktischen Umsetzung könnten AUs so konfiguriert werden, dass zum Beispiel die IT-Abteilung einer spezifischen Region nur Zugang und Kontrollmöglichkeiten über die Benutzer und Ressourcen dieser Region besitzt. Ist diese Auswahl getroffen, wird als nächstes ausgewählt auf welche Dienste in Azure und Microsoft 365 die Richtlinie angewendet werden soll, also zu Beispiel Exchange-Postfächer, SharePoint, OneDrive, Teams, Power BI Workspaces und andere Dienste. Hier prüft Microsoft Purview nach der Umsetzung der Richtlinie, ob Daten auf die Nutzer zugreifen wollen unter die DLP-Richtlinie fallen.

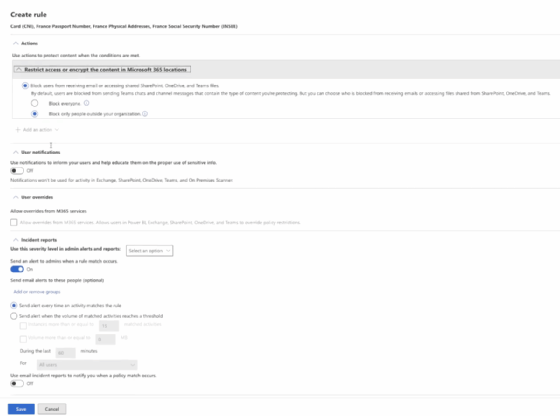

Hier lässt sich auch auswählen, ob lokale Repositories überwacht werden sollen. Danach lassen sich die Einstellungen für die Richtlinie kontrollieren. An dieser Stelle können Bedingungen gesetzt werden, die für DLP-relevante Informationen gelten soll. Hier lassen sich sehr umfangreiche Regeln erstellen. Neben den Bedingungen kann hier auch ausgewählt werden, welche Aktionen Purview durchführen soll. Hier ist es möglich zum Beispiel den Zugriff zu sperren. Es lassen sich hier alle Benutzer sperren, außer Admin und Besitzer, oder externe Benutzer, zum Beispiel Gäste in Microsoft Teams.

Bei der Konfiguration der Richtlinie kann eine E-Mail-Benachrichtigung erstellt werden, sobald heikle Daten, die durch DLP geschützt sind, irgendwo auftauchen, wo sie sich nicht befinden sollen. Dabei lassen sich Admins und Besitzer der Daten benachrichtigen und auch der Benutzer, der auf die Daten zugreifen will. An dieser Stelle stehen viele Möglichkeiten zur Verfügung, um Regeln umfassend an die eigenen Anforderungen anzupassen.

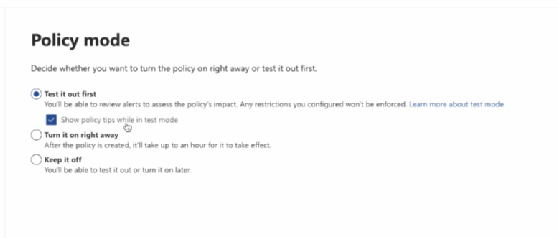

Nach dem Erstellen der Richtlinie lässt sich festlegen, dass die DLP-Policy nicht gleich aktiv geschaltet wird, sondern erst im Test-Modus läuft. Nach etwa einem Tag läuft die Policy und kann Nutzer benachrichtigen, sperrt aber noch nichts. Wenn die Regel gleich scharf geschaltet wird, dauert es ebenfalls etwa 24 Stunden, bis Purview die Regel aktiv schaltet und Daten sperrt.

Die Regeln lassen sich natürlich jederzeit an die eigenen Anforderungen anpassen und es ist auch möglich jederzeit weitere Regeln zu erstellen, oder neue Policies, die eigene Regeln nutzen.