Computerforensik (IT-Forensik)

Was ist Computerforensik (IT-Forensik)?

Computerforensik ist die Anwendung von Untersuchungs- und Analysetechniken, um Beweise von einem bestimmten Computergerät so zu sammeln und zu sichern, dass sie vor Gericht vorgelegt werden können. Ziel der Computerforensik ist es, eine strukturierte Untersuchung durchzuführen und eine dokumentierte Beweiskette zu führen, um herauszufinden, was genau auf einem Computergerät passiert ist und wer dafür verantwortlich war.

Computerforensik ist im Wesentlichen eine Datenwiederherstellung unter Einhaltung der gesetzlichen Richtlinien, damit die Informationen in Gerichtsverfahren zulässig sind. Die Begriffe digitale Forensik, IT-Forensik und Cyberforensik werden oft als Synonyme für Computerforensik verwendet.

Die digitale Forensik beginnt mit der Sammlung von Informationen in einer Weise, die deren Integrität wahrt. Die Ermittler analysieren dann die Daten oder das System, um festzustellen, ob sie verändert wurden, wie sie verändert wurden und wer die Änderungen vorgenommen hat. Der Einsatz der Computerforensik ist nicht immer mit einem Verbrechen verbunden. Der forensische Prozess wird auch im Rahmen von Datenwiederherstellungsprozessen eingesetzt, um Daten von einem abgestürzten Server, einem ausgefallenen Laufwerk, einem neu formatierten Betriebssystem oder einer anderen Situation zu sammeln, in der ein System unerwartet nicht mehr funktioniert.

Warum ist die Computerforensik so wichtig?

Da Computer und andere datenerfassende Geräte immer häufiger überall eingesetzt werden, sind digitale Beweise - und die forensischen Verfahren zu ihrer Erfassung, Bewahrung und Untersuchung - bei der Aufklärung von Verbrechen und anderen Rechtsfragen immer wichtiger geworden. Die Computerforensik spielt eine Rolle bei der Identifizierung und Aufbewahrung digitaler Beweismittel und trägt auch dazu bei, deren Integrität bei der Vorlage vor Gericht sicherzustellen.

Ziel der Computerforensik ist es, eine strukturierte Untersuchung durchzuführen und eine dokumentierte Beweiskette zu führen, um herauszufinden, was genau auf einem Computergerät passiert ist und wer dafür verantwortlich war.

Der Durchschnittsbürger bekommt viele der Informationen, die moderne Geräte sammeln, nie zu Gesicht. So sammeln die Computer in modernen Fahrzeugen beispielsweise ständig Informationen darüber, wann ein Fahrer bremst, schaltet oder die Geschwindigkeit ändert, ohne dass der Fahrer es merkt. Diese Informationen können sich jedoch als entscheidend für die Aufklärung einer Rechtsangelegenheit oder eines Verbrechens erweisen, und die Computerforensik spielt oft eine Rolle bei der Identifizierung und Bewahrung dieser Informationen.

Digitale Beweise sind nicht nur bei der Aufklärung von Verbrechen in der digitalen Welt nützlich, wie Datendiebstahl, Netzwerkverletzungen und illegale Online-Transaktionen. Sie werden auch zur Aufklärung von Straftaten in der physischen Welt verwendet, beispielsweise bei Einbrüchen, Überfällen, Unfällen mit Fahrerflucht und Mord.

Natürlich ist Computerforensik nicht immer mit einem Verbrechen in Verbindung zu bringen. Das forensische Verfahren wird auch eingesetzt, wenn es um die Wiederherstellung von Daten geht: um Daten von einem abgestürzten Server, einem ausgefallenen Laufwerk oder einem neu formatierten Betriebssystem zu sammeln, und in Situationen, in denen ein System unerwartet nicht mehr funktioniert.

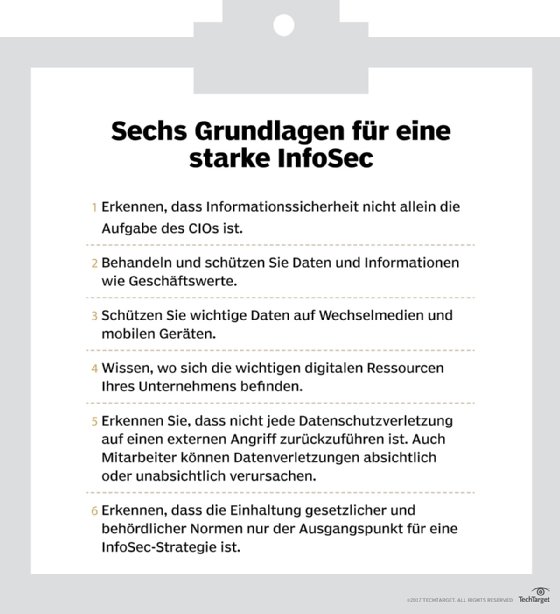

Unternehmen setzen oft eine mehrschichtige Strategie für Datenmanagement, Data Governance und Netzwerksicherheit ein, um geschützte Informationen zu schützen. Gut verwaltete und sichere Daten können dazu beitragen, den forensischen Prozess zu rationalisieren, sollten diese Daten jemals Gegenstand einer Untersuchung sein.

Anwendungsfälle für digitale Forensik

Digitale Beweise sind bei strafrechtlichen Ermittlungen von Nutzen, insbesondere bei der Aufklärung von Cyberkriminalität und Verbrechen in der digitalen Welt, wie Datendiebstahl, Netzwerkverletzungen und illegale Online-Transaktionen. Sie werden auch zur Aufklärung von Straftaten in der physischen Welt verwendet, beispielsweise bei Einbrüchen, Überfällen, Unfällen mit Fahrerflucht und sogar bei Mord.

Unternehmen und Behörden nutzen die Computerforensik auch, um Informationen zu finden, die mit einer System- oder Netzwerkkompromittierung zusammenhängen, und nutzen diese Erkenntnisse dann, um Cyberangreifer zu identifizieren und zu verfolgen. Darüber hinaus können sie Experten und Verfahren der digitalen Forensik einsetzen, um die Datenwiederherstellung im Falle eines System- oder Netzwerkausfalls aufgrund einer Naturkatastrophe oder eines anderen Unglücks zu erleichtern.

Digitale Forensik wird auch in zivilrechtlichen Streitfällen (wie etwa Betrug oder Scheidung) und bei der Untersuchung von Fällen des Diebstahls von geistigem Eigentum eingesetzt.

Arten der Computerforensik

Es gibt verschiedene Arten von computerforensischen Untersuchungen. Jede befasst sich mit einem bestimmten Aspekt der Informationstechnologie. Einige der wichtigsten Arten sind die folgenden:

- Datenbankforensik. Die Untersuchung der in Datenbanken enthaltenen Informationen, sowohl der Daten als auch der zugehörigen Metadaten.

- E-Mail-Forensik. Die Wiederherstellung und Analyse von E-Mails und anderen in E-Mail-Plattformen enthaltenen Informationen wie Terminkalender und Kontakte.

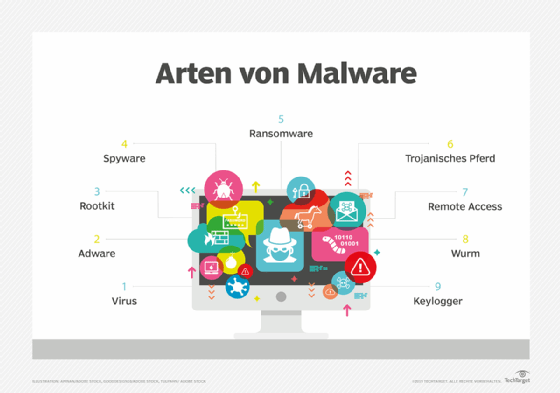

- Malware-Forensik. Durchsuchen von Code, um mögliche bösartige Programme wie Trojaner oder Ransomware zu identifizieren und deren Nutzlast zu analysieren.

- Speicherforensik. Sammeln von Informationen, die im Arbeitsspeicher (RAM) und Cache eines Computers gespeichert sind.

- Mobile Forensik. Untersuchung von Mobilgeräten zum Abrufen und Analysieren von Informationen wie Kontakten, eingehenden und ausgehenden Textnachrichten, Bildern und Videodateien.

- Netzwerkforensik. Suche nach Beweisen durch Überwachung des Netzwerkverkehrs mit Hilfe von Tools wie einer Firewall oder einem Intrusion Detection System.

Wie funktioniert Computerforensik?

Forensisch Ermittelnde folgen in der Regel Standardverfahren, die je nach Kontext der forensischen Untersuchung, dem untersuchten Gerät oder den gesuchten Informationen variieren. Im Allgemeinen umfassen diese Verfahren die folgenden drei Schritte:

- Datenerfassung. Forensische Prüfer durchsuchen versteckte Ordner und nicht zugewiesenen Speicherplatz auf einem digitalen Gerät nach Kopien gelöschter, verschlüsselter oder beschädigter Dateien, erstellen eine digitale Kopie – das heißt ein forensisches Abbild - der Speichermedien des Geräts und sperren dann das Originalgerät in einer sicheren Einrichtung. Die Untersuchung wird mit der digitalen Kopie durchgeführt. Sie können auch öffentlich zugängliche Informationen zu forensischen Zwecken verwenden, zum Beispiel Beiträge in sozialen Medien oder in einer Zahlungsanwendung protokollierte Gebühren.

- Analyse. Ermittler analysieren digitale Kopien von Speichermedien in einer sterilen Umgebung, um die Informationen für einen Fall zu sammeln. Dazu verwenden sie verschiedene Tools für Festplattenuntersuchungen und die Netzwerkprotokollanalyse. Es gilt zu vermeiden, dass der Rechner in den Ruhezustand geht oder die Stromversorgung unterbrochen wird. Das könnte dazu führen, dass flüchtige Daten verloren gehen. Gefundene Beweise werden sorgfältig in einem Befundbericht dokumentiert und zur Vorbereitung von Gerichtsverfahren mit dem Originalgerät abgeglichen.

- Präsentation. Die Ermittler präsentieren ihre Ergebnisse in einem Gerichtsverfahren, in dem sie zur Ermittlung des Ergebnisses herangezogen werden könnten. In einer Datenwiederherstellungssituation stellen die Ermittler dar, was sie von einem kompromittierten System wiederherstellen konnten.

Oft werden bei forensischen Untersuchungen mehrere Tools eingesetzt, um die Ergebnisse zu validieren, die sie liefern. So gibt es beispielsweise ein Open-Source-Forensik-Tool, das aus der Ferne Beweise für Malware sammelt, ohne die Systemintegrität zu gefährden.

In der Computerforensik verwendete Techniken

Forensische Ermittler setzen eine Vielzahl von Techniken und Anwendungen ein, um digitale Kopien von kompromittierten Geräten zu untersuchen. Sie suchen in versteckten Ordnern und nicht zugewiesenem Speicherplatz nach Kopien gelöschter, verschlüsselter oder beschädigter Dateien. Alle Beweise, die auf der digitalen Kopie gefunden werden, werden sorgfältig in einem Befundbericht dokumentiert und mit dem Originalgerät abgeglichen, um sich auf Gerichtsverfahren vorzubereiten, die eine Offenlegung, Zeugenaussagen oder einen tatsächlichen Rechtsstreit beinhalten.

Bei computerforensischen Untersuchungen wird eine Kombination aus Techniken und Expertenwissen eingesetzt. Zu den gängigen Methoden gehören die folgenden:

- Umgekehrte Steganografie. Steganografie ist eine gängige Taktik, um Daten in jeder Art von digitaler Datei, Nachricht oder Datenstrom zu verstecken. Forensische Computerexperten kehren einen Steganografie-Versuch, Daten in einer digitalen Datei, einer Nachricht oder einem Datenstrom zu verstecken, um, indem sie das Datenhashing der Datei analysieren. Wenn ein Cyberkrimineller wichtige Informationen in einem Bild oder einer anderen digitalen Datei versteckt, kann es für das ungeübte Auge vorher und nachher gleich aussehen, aber der zugrunde liegende Hash oder die Datenkette, die das Bild darstellt, ändert sich. Auf diese Weise lässt sich feststellen, ob sich das Bild verändert hat, was wiederum zeigt, ob wichtige Informationen darin versteckt sind.

- Stochastische Forensik. Bei der stochastischen Forensik analysieren und rekonstruieren die Ermittler digitale Aktivitäten ohne die Verwendung digitaler Artefakte, das heißt unbeabsichtigte Veränderungen von Daten, die durch digitale Prozesse entstehen, wie beispielsweise Änderungen von Dateiattributen bei Datendiebstahl. Artefakte sind Hinweise auf ein digitales Verbrechen, zum Beispiel Änderungen an Dateiattributen während eines Datendiebstahls. Diese Technik wird häufig zur Untersuchung von Datenschutzverletzungen durch Insider eingesetzt, da Insider häufig keine digitalen Artefakte hinterlassen.

- Laufwerksübergreifende Analyse. Bei dieser Technik werden Informationen auf mehreren Computerlaufwerken korreliert und miteinander verglichen, um Ähnlichkeiten zu klären und einen Zusammenhang herzustellen. Verdächtige Ereignisse werden mit Informationen auf anderen Laufwerken verglichen, um nach Ähnlichkeiten zu suchen und einen Zusammenhang herzustellen. Dies wird auch als Anomalieerkennung bezeichnet.

- Live-Analyse. Ein laufendes Gerät wird innerhalb des Betriebssystems mit Systemtools auf dem Computer analysiert. Bei der Analyse werden flüchtige Daten untersucht, die häufig im Cache oder RAM gespeichert sind.

- Wiederherstellung gelöschter Dateien. Bei dieser Technik, die auch als File Carving oder Data Carving bezeichnet wird, werden das Computersystem und der Speicher nach Dateifragmenten durchsucht, die an einer Stelle teilweise gelöscht wurden, aber an anderer Stelle auf dem Rechner Spuren hinterlassen haben. Die Analyse bezieht sich auf flüchtige Daten, die oft im Cache oder RAM gespeichert sind. Viele Tools, die zur Extraktion flüchtiger Daten verwendet werden, erfordern, dass der Computer in einem forensischen Labor steht, um die Legitimität der Beweiskette zu gewährleisten.

Karrieren und Zertifizierungen in der Computerforensik

Die Computerforensik hat sich zu einem eigenen wissenschaftlichen Fachgebiet entwickelt, das mit entsprechenden Kursen und Zertifizierungen einhergeht. Einige Beispiele für Karrierewege in der Cyberforensik sind die folgenden:

- Forensischer Ingenieur. Diese Fachleute befassen sich mit der Erfassungsphase des computerforensischen Prozesses, sammeln Daten und bereiten sie für die Analyse vor. Sie helfen dabei festzustellen, wie ein Gerät ausgefallen ist.

- Forensischer kaufmännischer Sachverständiger. Diese Position befasst sich mit Straftaten im Zusammenhang mit Geldwäsche und anderen Transaktionen, die zur Verschleierung illegaler Aktivitäten durchgeführt werden.

- Cybersecurity-Analyst. Diese Position befasst sich mit der Analyse der gesammelten Daten und der Gewinnung von Erkenntnissen, die später zur Verbesserung der Cybersicherheitsstrategie eines Unternehmens genutzt werden können.

Ein Bachelor-Abschluss - oder ein Master-Abschluss - in Informatik, Cybersicherheit oder einem verwandten Bereich kann für eine Tätigkeit in der Computerforensik hilfreich sein. Es gibt mehrere Zertifizierungen in diesem Bereich, darunter beispielsweise die folgenden:

- International Association of Computer Investigative Specialists' Certified Forensic Computer Examiner. Dieses Programm konzentriert sich in erster Linie auf die Validierung der Fähigkeiten, die erforderlich sind, um sicherzustellen, dass Unternehmen die etablierten Richtlinien für die Computerforensik befolgen.

- EC-Council's Computer Hacking Forensic Investigator. Diese Zertifizierung bewertet die Fähigkeit eines Bewerbers, Eindringlinge zu identifizieren und Beweise zu sammeln, die vor Gericht verwendet werden können. Sie umfasst die Durchsuchung und Beschlagnahme von Informationssystemen, die Arbeit mit digitalen Beweisen und andere cyberforensische Fähigkeiten.

- International Society of Forensic Computer Examiners' (ISFCE) Certified Computer Examiner. Dieses Programm für forensische Ermittler erfordert eine Ausbildung in einem autorisierten Ausbildungszentrum, und die Bewerber müssen den ISFCE-Kodex für Ethik und berufliche Verantwortung unterzeichnen.

Lesen Sie dazu auch den Beitrag IT-Jobs: Was macht ein Experte im Bereich digitale Forensik?.